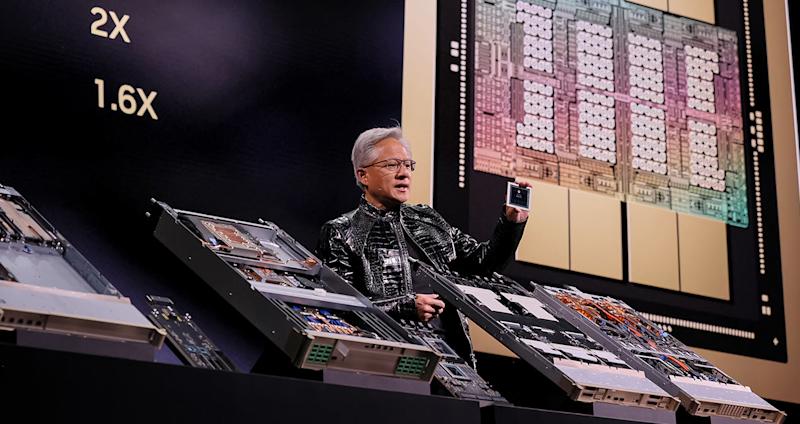

Nvidia’s Vera Rubin NVL72, aangekondigd op CES 2026, codeert elke bus over 72 GPU’s, 36 CPU’s en de volledige NVLink-structuur. Het is het eerste platform op rackschaal dat vertrouwelijk computergebruik levert voor CPU-, GPU- en NVLink-domeinen.

Voor veiligheidsleiders verandert dit het gesprek fundamenteel. In plaats van te proberen complexe hybride cloudconfiguraties te beveiligen via contractueel vertrouwen bij cloudproviders, kunnen ze deze cryptografisch verifiëren. Dat is een cruciaal onderscheid dat van belang is wanneer tegenstanders van natiestaten hebben bewezen dat ze in staat zijn gerichte cyberaanvallen met machinesnelheid uit te voeren.

De brute economie van onbeschermde AI

Epoch AI-onderzoek laat zien dat de kosten voor grenstrainingen sinds 2016 met 2,4x per jaar zijn gestegen, wat betekent dat trainingssessies van miljarden dollars binnen een paar jaar werkelijkheid kunnen zijn. Toch blijft de infrastructuur die deze investeringen beschermt bij de meeste implementaties fundamenteel onzeker. Beveiligingsbudgetten die zijn gecreëerd om grensverleggende trainingsmodellen te beschermen houden geen gelijke tred met het uitzonderlijk snelle tempo van modeltraining. Het resultaat is dat steeds meer modellen worden bedreigd omdat bestaande benaderingen niet kunnen opschalen en gelijke tred kunnen houden met het vakmanschap van tegenstanders.

IBM’s 2025 Cost of Data Breach Report ontdekte dat 13% van de organisaties te maken kreeg met inbreuken op AI-modellen of -applicaties. Van de inbreuken beschikte 97% niet over de juiste AI-toegangscontroles.

Shadow AI-incidenten kosten gemiddeld 4,63 miljoen dollar, of 670.000 dollar meer dan standaardinbreuken, waarbij bij één op de vijf inbreuken nu niet-goedgekeurde tools betrokken zijn die onevenredig veel PII van klanten (65%) en intellectueel eigendom (40%) blootleggen.

Denk eens na over wat dit betekent voor organisaties die 50 tot 500 miljoen dollar besteden aan een trainingssessie. Hun modelgewichten bevinden zich in omgevingen met meerdere tenants waar cloudproviders de gegevens kunnen inspecteren. Encryptie op hardwareniveau die bewijst dat er niet met de omgeving is geknoeid met veranderingen die de financiële vergelijking volledig beïnvloeden.

De wake-upcall van de GTG-1002

In november 2025 onthulde Anthropic iets ongekends: een door de Chinese staat gesponsorde groep genaamd GTG-1002 had Claude Code gemanipuleerd om uit te voeren wat het bedrijf omschreef als het eerste gedocumenteerde geval van een grootschalige cyberaanval die werd uitgevoerd zonder substantiële menselijke tussenkomst.

Door de staat gesponsorde tegenstanders veranderden het in een autonome inbraakagent die kwetsbaarheden ontdekte, exploits vervaardigde, inloggegevens verzamelde, zich lateraal door netwerken verplaatste en gestolen gegevens categoriseerde op basis van inlichtingenwaarde. Alleen op kritieke momenten kwamen menselijke operators tussenbeide. Volgens de analyse van Anthropic voerde de AI ongeveer 80 tot 90% van al het tactische werk onafhankelijk uit.

De implicaties reiken verder dan dit ene incident. Aanvalsoppervlakken waarvoor ooit teams van ervaren aanvallers nodig waren, kunnen nu op machinesnelheid worden onderzocht door tegenstanders met toegang tot funderingsmodellen.

Vergelijking van de prestaties van Blackwell versus Rubin

|

Specificatie |

Blackwell GB300 NVL72 |

Rubin NVL72 |

|

Inferentieberekening (FP4) |

1.44 exaFLOPS |

3.6 exaFLOPS |

|

NVFP4 per GPU (gevolgtrekking) |

20 PFLOPS |

50 PFLOPS |

|

Per-GPU NVLink-bandbreedte |

1,8 TB/sec |

3,6 TB/sec |

|

Rack NVLink-bandbreedte |

130 TB/s |

260 TB/sec |

|

HBM-bandbreedte per GPU |

~8 TB/s |

~22 TB/sec |

Momentum in de sector en het alternatief van AMD

Nvidia opereert niet geïsoleerd. Onderzoek van het Confidential Computing Consortium en IDCUit het in december uitgebrachte rapport blijkt dat 75% van de organisaties vertrouwelijk computergebruik adopteert, waarbij 18% al in productie is en 57% aan het experimenteren is met implementaties.

“Confidential Computing is uitgegroeid van een nicheconcept tot een essentiële strategie voor gegevensbeveiliging en vertrouwde AI-innovatie”, zegt Nelly Porter, voorzitter van de raad van bestuur van het Confidential Computing Consortium. Er blijven echte barrières bestaan: problemen met de validatie van attesten treffen 84% van de respondenten, en een tekort aan vaardigheden belemmert 75%.

AMD’s Helios-rack hanteert een andere aanpak. Gebouwd op Meta’s Open Rack Wide-specificatie, aangekondigd op de OCP Global Summit in oktober 2025, levert het ongeveer 2,9 exaflops aan FP4-rekenkracht met 31 TB HBM4-geheugen en een totale bandbreedte van 1,4 PB/s. Waar Nvidia vertrouwelijk computergebruik in elk onderdeel ontwerpt, geeft AMD prioriteit aan open standaarden via de Ultra Accelerator Link- en Ultra Ethernet-consortia.

De concurrentie tussen Nvidia en AMD geeft beveiligingsleiders meer keuze dan ze anders zouden hebben gehad. Het vergelijken van de afwegingen tussen Nvidia’s geïntegreerde aanpak en AMD’s flexibiliteit op het gebied van open standaarden voor hun specifieke infrastructuren en bedrijfsspecifieke dreigingsmodellen is van cruciaal belang.

Wat veiligheidsleiders nu doen

Vertrouwelijkheid op hardwareniveau vervangt de zero-trust-principes niet; het geeft ze tanden. Met wat Nvidia en AMD aan het bouwen zijn, kunnen beveiligingsleiders het vertrouwen cryptografisch verifiëren in plaats van het contractueel aan te nemen.

Dat is een betekenisvolle verschuiving voor iedereen die gevoelige workloads uitvoert op een gedeelde infrastructuur. En als de attestclaims standhouden in de productie, zou deze aanpak bedrijven in staat kunnen stellen de zero-trust-handhaving uit te breiden over duizenden knooppunten zonder de wildgroei aan beleid en agent-overhead die alleen-software-implementaties vereisen.

Vóór implementatie: Verifieer de attestatie om te bevestigen dat er niet met de omgevingen is geknoeid. Cryptografisch bewijs van naleving zou een voorwaarde moeten zijn voor het ondertekenen van contracten, en niet een bijzaak of erger nog, een ‘nice-to-have’. Als uw cloudprovider geen attestmogelijkheden kan aantonen, is dat een vraag die de moeite waard is om te stellen in uw volgende QBR.

Tijdens bedrijf: Zorg voor afzonderlijke enclaves voor training en gevolgtrekking, en betrek beveiligingsteams vanaf het allereerste begin in de modellenpijplijn. Uit IBM’s onderzoek bleek dat 63% van de getroffen organisaties geen AI-governancebeleid had. Je kunt de beveiliging niet vastschroeven na de ontwikkeling; dat vertaalt zich in een opmars voor middelmatige beveiligingsontwerpen en langdurig rood teamwerk dat bugs opspoort die vroeg uit een model of app moesten worden ontwikkeld.

Binnen de hele organisatie: Voer gezamenlijke oefeningen uit tussen beveiligings- en datawetenschapsteams om kwetsbaarheden aan het licht te brengen voordat aanvallers ze vinden. Schaduw-AI was verantwoordelijk voor 20% van de inbreuken en stelde PII en IP van klanten sneller bloot dan bij andere soorten inbreuken.

Kortom

De GTG-1002-campagne heeft aangetoond dat tegenstanders nu grootschalige inbraken kunnen automatiseren met minimaal menselijk toezicht op grote schaal. Bijna elke organisatie die te maken kreeg met een AI-gerelateerde inbreuk beschikte niet over de juiste toegangscontroles.

Nvidia’s Vera Rubin NVL72 transformeert racks van potentiële aansprakelijkheden in cryptografisch bevestigde activa door elke bus te coderen. AMD’s Helios biedt een alternatief met open standaarden. Hardwarevertrouwelijkheid alleen zal een vastberaden tegenstander niet tegenhouden, maar in combinatie met krachtig bestuur en realistische dreigingsoefeningen geeft encryptie op rackschaal beveiligingsleiders de basis die ze nodig hebben om investeringen ter waarde van honderden miljoenen dollars te beschermen.

De vraag waarmee CISO’s worden geconfronteerd, is niet of de bewezen infrastructuur de moeite waard is. Het gaat erom of organisaties die hoogwaardige AI-modellen bouwen het zich kunnen veroorloven om zonder AI-modellen te opereren.